在安卓应用分发与推广过程中,开发者时常会遇到一个棘手的问题:自己开发的正规应用,在某些安全检测环境或第三方应用商店中,被误报为病毒或风险软件。这通常不是因为应用本身存在恶意代码,而可能是其包名(Package Name)或签名(Signature)与某些真正存在风险的软件巧合地相同,从而触发了安全软件的规则匹配机制。针对这一普遍痛点,我们提供一套专业的APP封装系统源码,其核心功能正是为了解决此类“误报毒”问题而设计。

这套系统的核心工作原理,是自动化地、周期性地更改安卓应用的包名和签名信息。程序设定了一个高效的时间周期——每五分钟即可自动完成一次重新打包操作,为应用生成全新的包名和数字签名。通过这种定期的“身份”更换,可以有效打破与问题软件特征的持续关联,大幅降低被安全软件误判的概率,从而保障应用能够顺利上架和分发,维护开发者的声誉与用户体验。

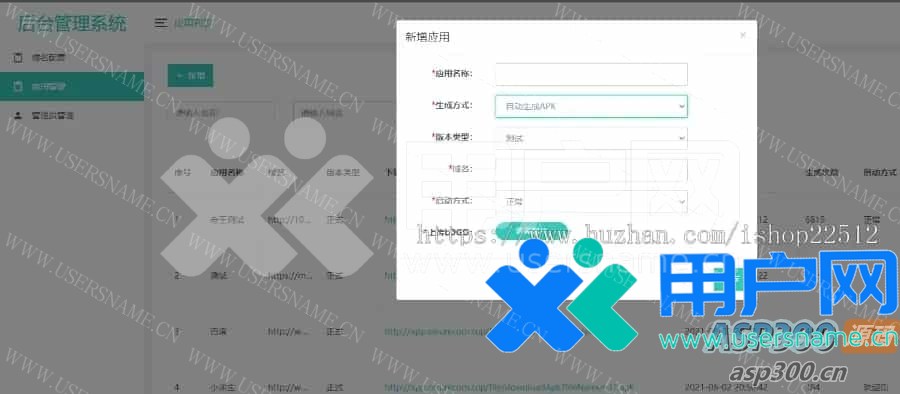

该系统的操作流程提供了高度的灵活性,主要支持两种使用模式。第一种模式是从源头开始整合:开发者可以直接将安卓应用的源代码接入本系统。系统会基于这套源码,每五分钟自动执行一次完整的编译、打包流程,并在该过程中自动注入新的包名与签名,输出一个全新的APK安装包。第二种模式则针对已打包完成的应用:开发者可以将已经编译好的APK文件直接上传至系统。系统接收到APK后,会对其进行解包、替换其中的包名与签名信息,然后重新打包,同样在五分钟的周期内生成一个“焕然一新”的应用安装包。无论采用哪种模式,新生成的APK文件都会自动覆盖原定的下载存储路径,确保用户每次获取到的都是最新版本,简化了版本管理。

需要特别说明的是,本程序对所有功能逻辑的实现保持了高度的纯粹性与安全性。其整个更换包名、重签名的过程均在程序内部闭环完成,无需调用或依赖任何不可控的第三方在线服务或API,这从根本上杜绝了源代码或核心应用资产在传输过程中可能面临的泄露风险。同时,该系统对上传的APK文件类型包容性较强,无论是通过H5网页封装(如WebView套壳)而成的应用,还是使用Java、Kotlin开发的原生应用,均可进行处理。然而,一个重要的前提条件是,上传的APK文件不能经过第三方加固处理。因为加固操作通常会深度加密和混淆原应用包的结构,导致系统无法进行有效的解包和内容修改,从而使得自动更换功能失效。

评论(0)